Capture The Flag Miscellaneous 3

Miscellaneous 【4】 🔒

Miscellaneous 【3】 – flag{misc}

Miscellaneous 【2】

Miscellaneous 【1】

Ax Introduction

什么是CTF,什么是MISC。

CTF定义:网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们模拟攻击的比赛。

- 类型:解题模式、攻防模式、混合模式

- 赛事:DEFCONCTF、XCTF、Real World CTF等

- 题目:PPC、MISC、PWN、WEB、REVERSE、CRYPTO、STEGA

MISC定义:Miscellaneous,安全杂项,流量分析、电子签证、人肉搜索、数据分析等等等等等,就是除了最初的几个大类之外的题目。

别看杂项杂,每一项都是很专业的东西,所以要学的东西很多很多。还能遇到有些有趣的东西呢。

常用工具

WinHex yyds

kali linux

binwalk 查看文件中是否隐藏信息

formost 通过分析文件头和内部数据结构和尾,还原文件,使文件分离出来。

zip2john 破解压缩包密码,再用

john看破解的密码文件zip2john flag.zip password.txt john password.txtfcrackzip zip压缩包破解工具

fcrackzip -b -c 'aA1!' -l 1-10 -u crack_this.zip # 选择大小写且数字!-b代表brute-force;-l限制密码长度;-c指定使用的字符集:-u是解压 fcrackzip -b -c '1' -l 1-10 -u crack_this.zip # 如果知道是数字,直接使用数字 gzip -d /usr/share/wordlists/rockyou.txt.gz # 解压kali自带的字典 fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u crack_this.zip # 使用字典爆破tshark Linux版本的wireshark工具。

Wireshark 有时候会有分析数据包的取证题目需要用到。

隐写工具

- Jphs05 图片信息隐藏

- Stegsolve 分析图片隐写工具

RouterPassview 路由器配置文件查看器

加密算法在线网站

- MD5

- 各种加密

Bx Flag{keyisflag}

只有不断的做题,才能学习到更多的东西,包括出题的套路,you know,but 作者的想法你是永远猜不到的,也许就在你意想不到的地方。

我会去做各大在线网站的题目,然后记录于此便于我回顾。

Bugku

Bugku_where is flag 番外篇

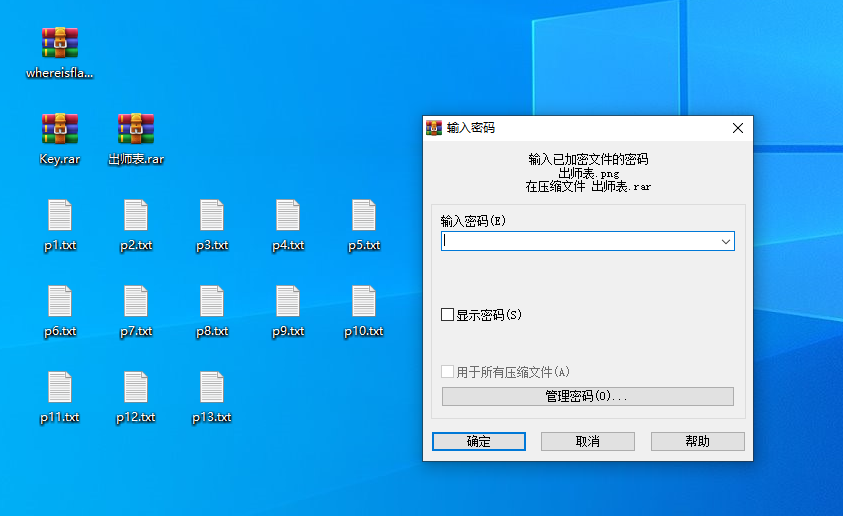

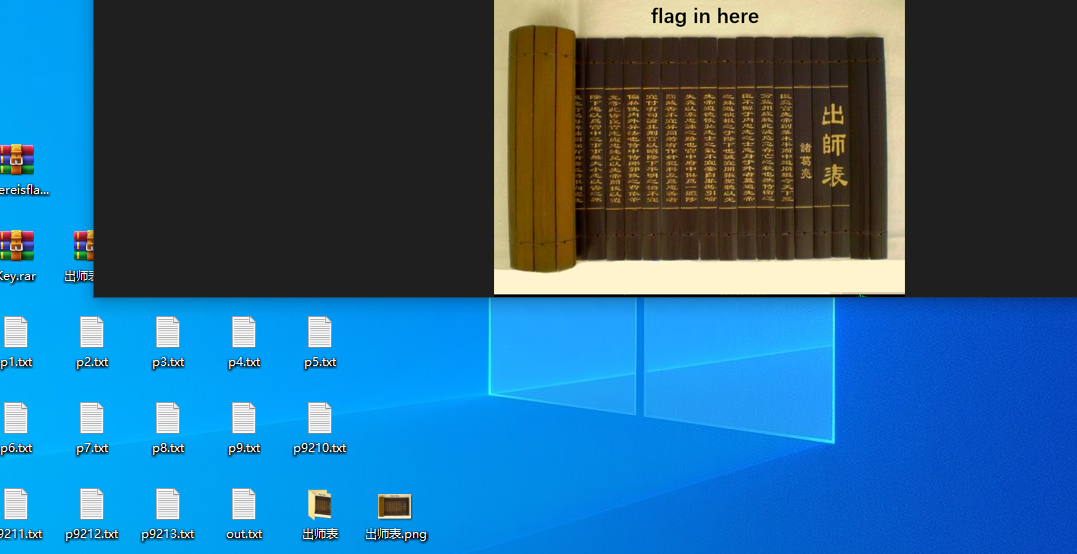

文件结构如下,出师表需要密码,key解压出13个txt

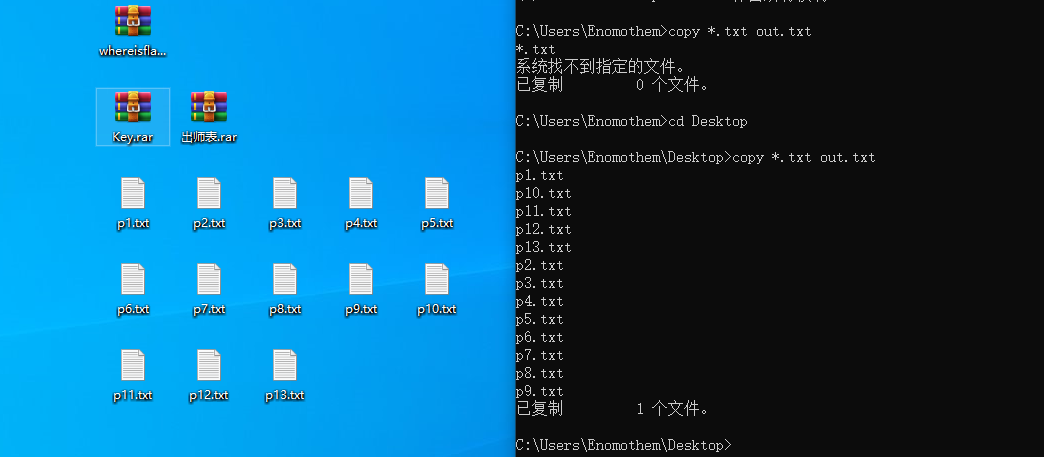

合起来看

貌似也没什么规律

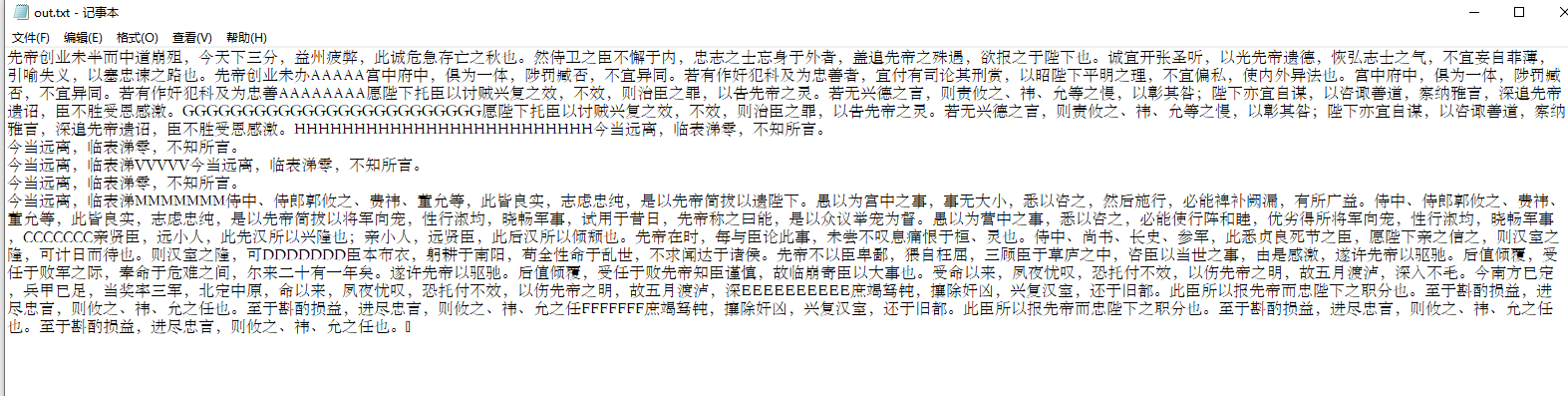

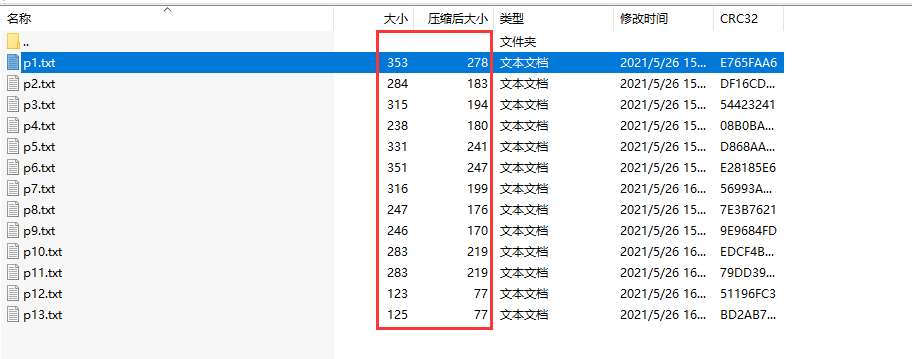

脑洞太大了,百度了下,原来是通过压缩差来得到ASCII 码。

得出:353-278 284-183 315-194 238-180 331-241 351-247 316-199 247-176 246-170 283-219 283-219 123-77 125-77

= 75 101 121 58 90 104 117 71 76 64 64 46 48

得到密码,解开key,是ZhuGL@@.0,而不是Key:ZhuGL@@.0

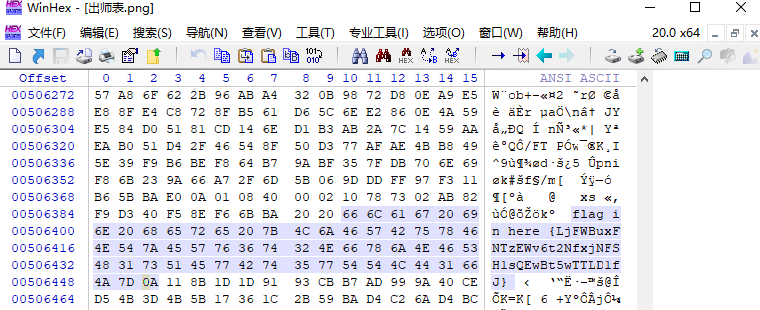

是一张图片,这显然不是flag,丢到Winhex里观察

找到flag。flag in here {LjFWBuxFNTzEWv6t2NfxjNFSH1sQEwBt5wTTLD1fJ}

这是什么加密,像Base58,找一下密码特征大全,符合特征,解密

Base58是用于Bitcoin中使用的一种独特的编码方式,主要用于产生Bitcoin的钱包地址,Base58不使用数字”0”,字母大写”O”,字母大写”I”,和字母小写”l”,以及”+”和”/”符号

Bugku_再也没有纯白的灵魂

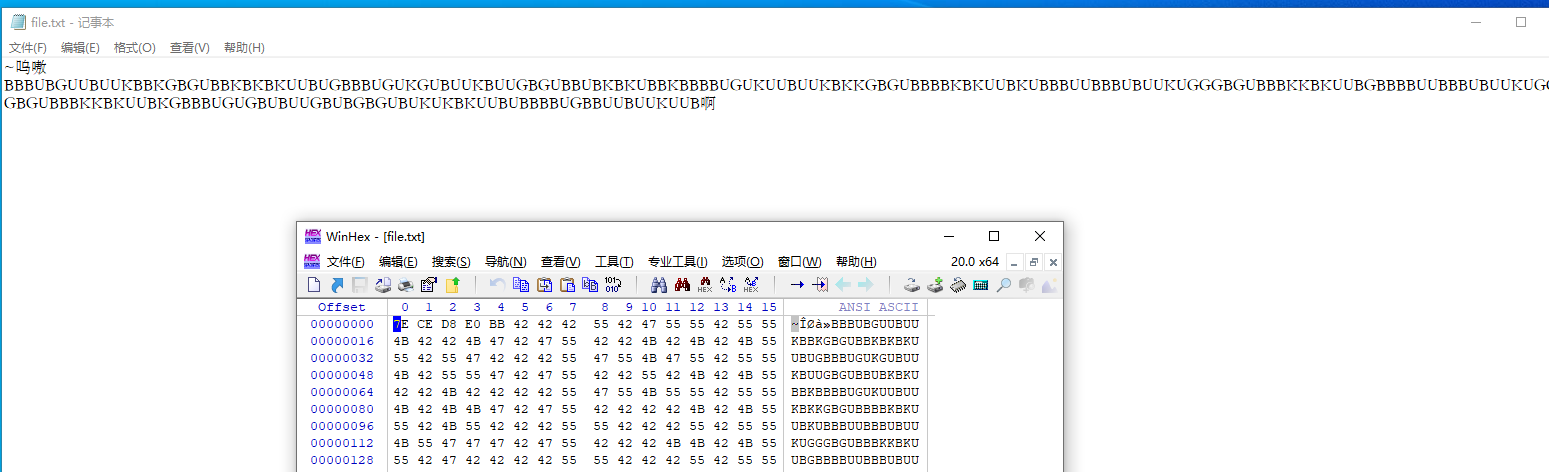

这是啥,又是一种不知道的加密吗,算了百度吧。

查到是一种兽音加密。

在线网站有很多 http://hi.pcmoe.net/roar.html 和 https://roar.iiilab.com/

B-嗷 U-呜 G-啊 K-~ 用word替换

但还是解密不了,看评论说少了一个字母,开头应该是BBBUGB

~呜嗷嗷嗷嗷呜啊嗷啊呜呜嗷呜呜~嗷嗷~啊嗷啊呜嗷嗷~嗷~嗷~呜呜嗷呜啊嗷嗷嗷呜啊呜~啊呜嗷呜呜~嗷呜呜啊嗷啊呜嗷嗷呜嗷~嗷~呜嗷嗷~嗷嗷嗷嗷呜啊呜~呜呜嗷呜呜~嗷~~啊嗷啊呜嗷嗷嗷嗷~嗷~呜呜嗷~呜嗷嗷嗷呜呜嗷嗷嗷呜嗷呜呜~呜啊啊啊嗷啊呜嗷嗷嗷~~嗷~呜呜嗷啊嗷嗷嗷嗷呜呜嗷嗷嗷呜嗷呜呜~呜啊啊啊嗷啊呜嗷嗷嗷~~嗷~呜呜嗷~啊嗷嗷嗷呜啊呜啊嗷呜嗷呜呜啊嗷呜嗷啊嗷啊呜嗷呜~呜~嗷~呜呜嗷呜嗷嗷嗷嗷呜啊嗷嗷呜呜嗷呜呜~呜呜嗷啊

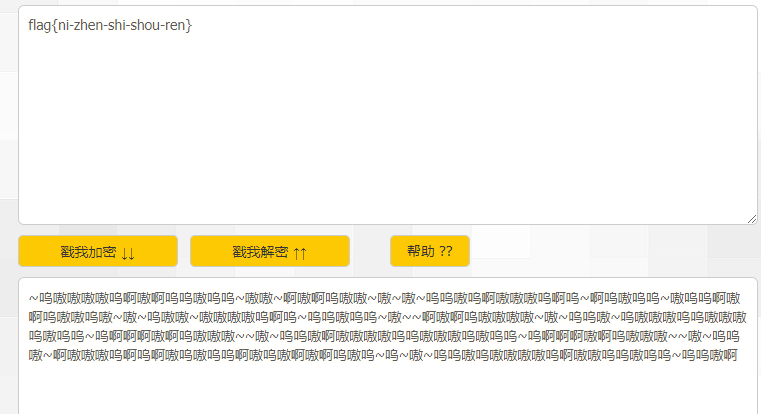

flag{ni-zhen-shi-shou-ren},你真是兽人??

Bugku_又一张图片,还单纯吗

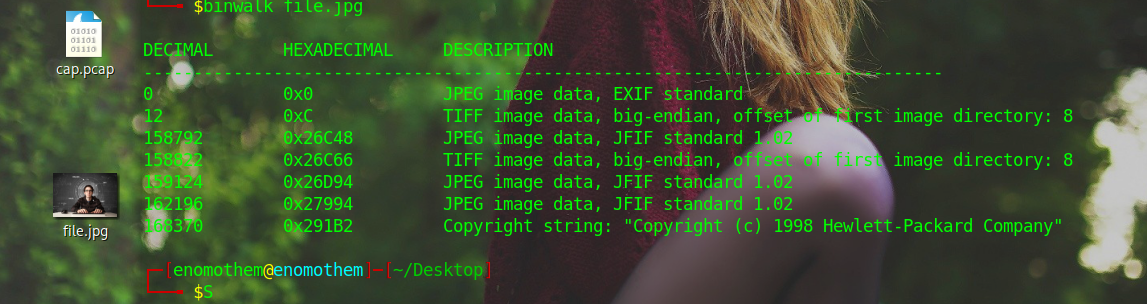

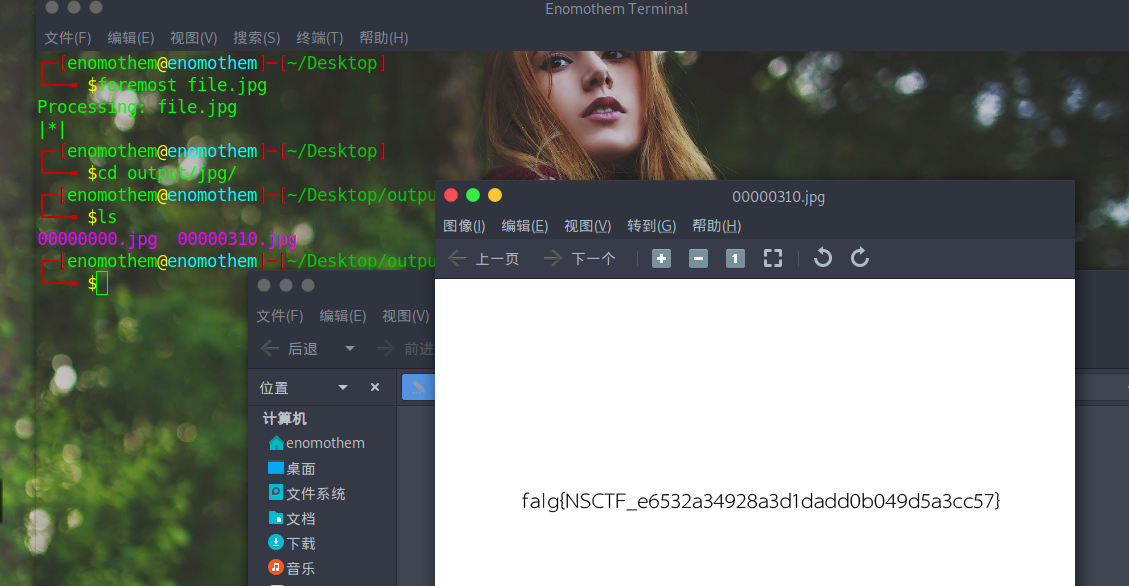

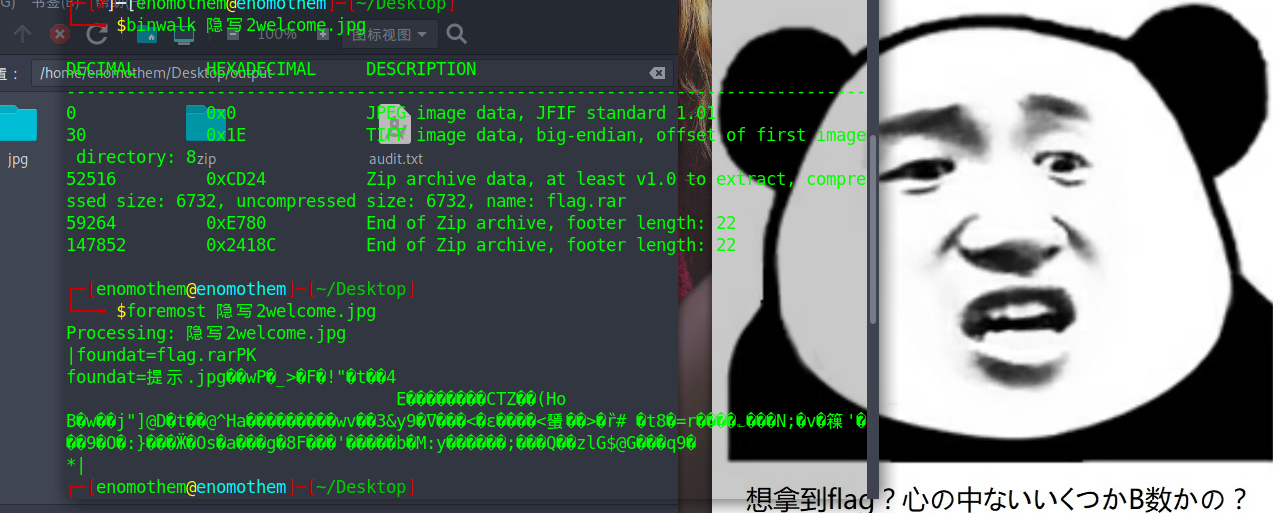

给了张图片,binwalk分析,发现不同的信息,分离出来

用foremost分离,得到第二张jpg,找到falg,不是flag,是falg。

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

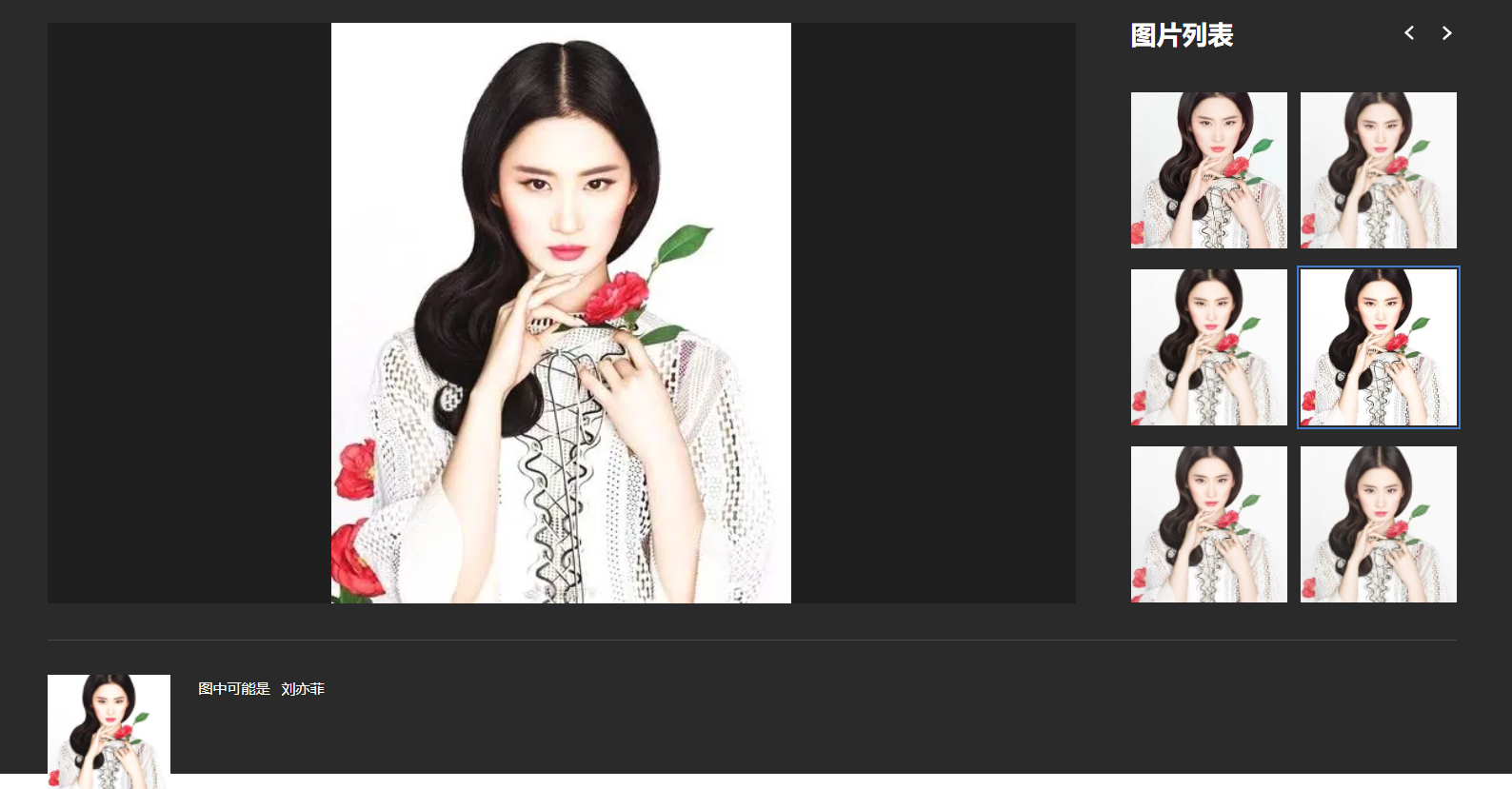

Bugku_猜

binwalk没什么东西,丢Winhex看看,也没东西。突然看见题目的描述是图中人物名字的全拼,直接识图。

没什么难度,看清除题目就会了

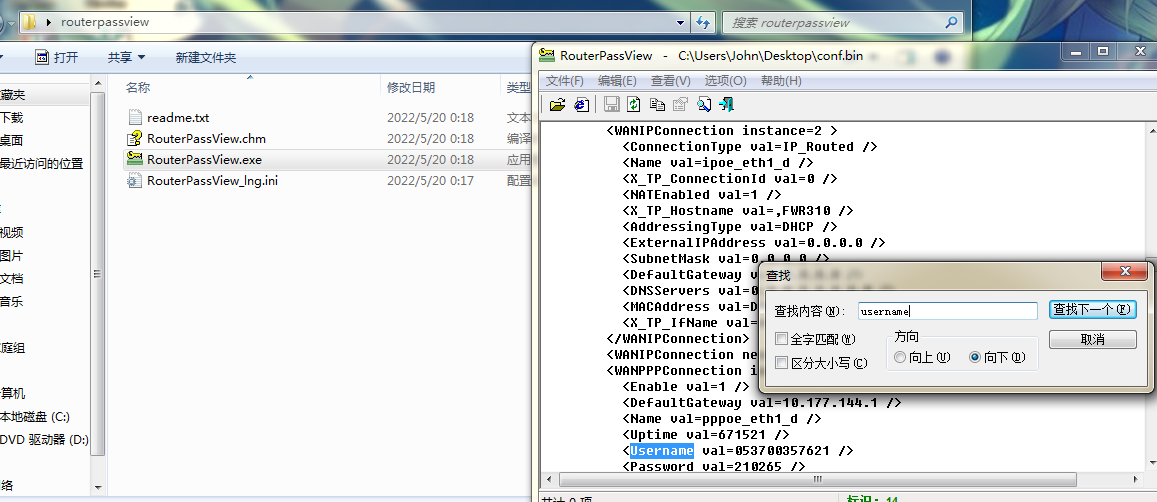

Bugku_宽带信息泄露

得到一个名字为conf.bin的文件,工具题目的信息所知,这是一个有关于宽带的配置文件,下载RouterPassview工具进行查看,搜索Username即可。

提交

Bugku_隐写2

得到一张图片,常规思路,binwalk和foremost分离。

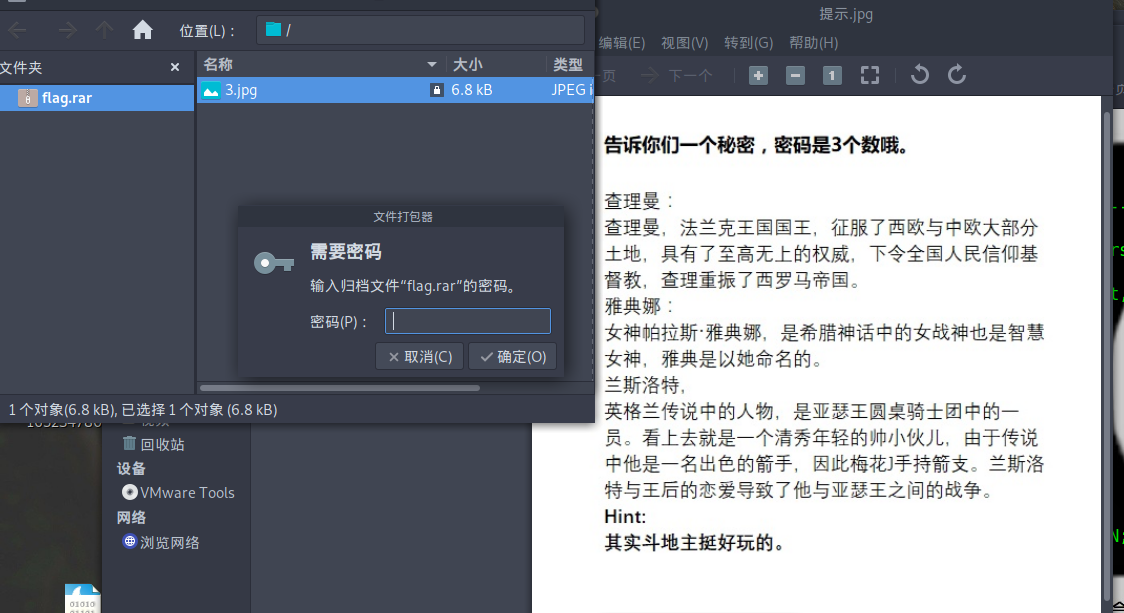

得到压缩包,flag需要密码解开,并且给了提示

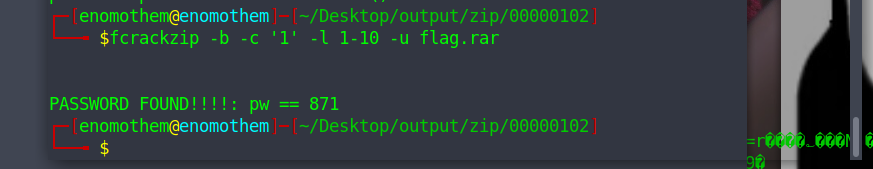

查理曼是K,雅典娜Q,兰斯洛特J,13,12,11,输入进去,密码错误。不管了,直接爆破。采用数字爆破

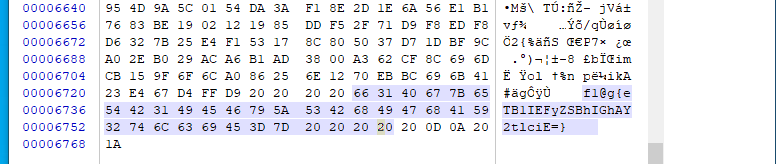

得到密码,图片是看到了,flag呢

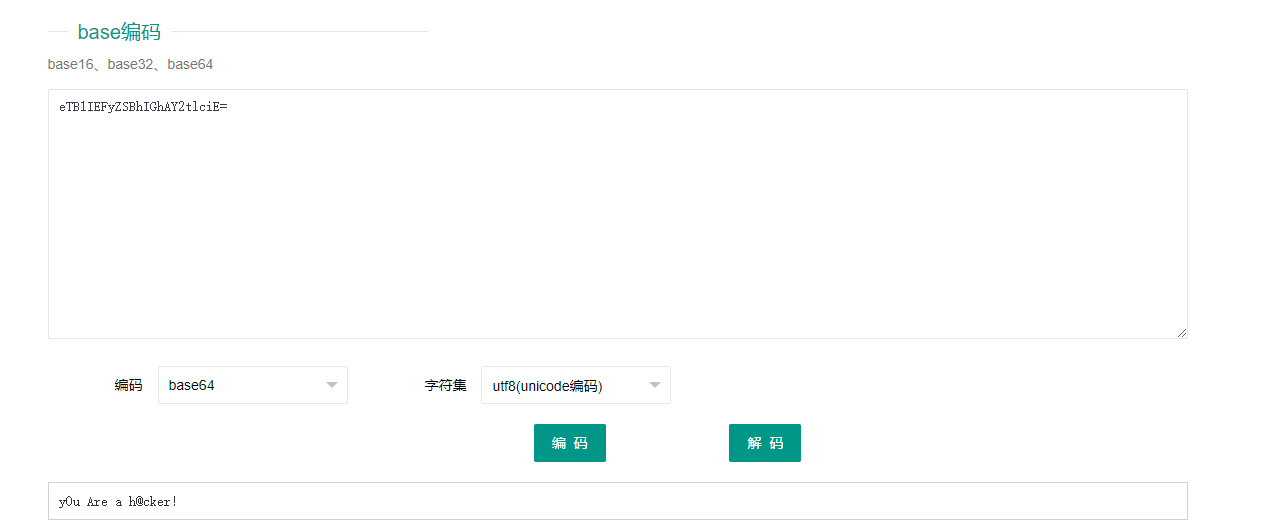

得到f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

一看就是base64,解一下

y0u Are a h@cker!

Cx Additions

常见的文件头

| 格式 | 头部 |

|---|---|

| .jpg | FF D8 FF |

| .png | 89 50 4E 47 |

| .bmp | 42 4D |

| .gif | 47 49 46 38 |

| .zip | 50 4B 03 04 |

| .rar | 52 61 72 21 |

| .avi | 41 56 49 20 |

常用文件的文件头如下(16进制):

JPEG (jpg),文件头:FFD8FFE1

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

TIFF (tif),文件头:49492A00

Windows Bitmap (bmp),文件头:424DC001

CAD (dwg),文件头:41433130

Adobe Photoshop (psd),文件头:38425053

Rich Text Format (rtf),文件头:7B5C727466

XML (xml),文件头:3C3F786D6C

HTML (html),文件头:68746D6C3E

Email [thorough only] (eml),文件头:44656C69766572792D646174653A

Outlook Express (dbx),文件头:CFAD12FEC5FD746F

Outlook (pst),文件头:2142444E

MS Word/Excel (xls.or.doc),文件头:D0CF11E0

MS Access (mdb),文件头:5374616E64617264204A

WordPerfect (wpd),文件头:FF575043

Adobe Acrobat (pdf),文件头:255044462D312E

Quicken (qdf),文件头:AC9EBD8F

Windows Password (pwl),文件头:E3828596

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

Wave (wav),文件头:57415645

AVI (avi),文件头:41564920

Real Audio (ram),文件头:2E7261FD

Real Media (rm),文件头:2E524D46

MPEG (mpg),文件头:000001BA

MPEG (mpg),文件头:000001B3

Quicktime (mov),文件头:6D6F6F76

Windows Media (asf),文件头:3026B2758E66CF11

MIDI (mid),文件头:4D546864