Capture The Flag Miscellaneous 1

Miscellaneous 【3】

Miscellaneous 【2】

Miscellaneous 【1】 – flag{misc}

Ax Introduction

本系列将采用相同的模板,知识累加的方式。

什么是CTF,什么是MISC。

CTF定义:网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们模拟攻击的比赛。

- 类型:解题模式、攻防模式、混合模式

- 赛事:DEFCONCTF、XCTF、Real World CTF等

- 题目:PPC、MISC、PWN、WEB、REVERSE、CRYPTO、STEGA

MISC定义:Miscellaneous,安全杂项,流量分析、电子签证、人肉搜索、数据分析等等等等等,就是除了最初的几个大类之外的题目。

别看杂项杂,每一项都是很专业的东西,所以要学的东西很多很多。还能遇到有些有趣的东西呢。

Bx Flag{keyisflag}

只有不断的做题,才能学习到更多的东西,包括出题的套路,you know,but 作者的想法你是永远猜不到的,也许就在你意想不到的地方。

我会去做各大在线网站的题目,然后记录于此便于我回顾。

BugKu_MISC

Bugku_简单取证1

★☆☆☆☆☆

给了一个压缩包config.7z,题目叫取证,想想。一般取证这种东西,我们都要把它丢虚拟机里,这是好习惯,关在笼子里慢慢研究,对吧。

我们再看看提示,flag格式为flag{用户名_对应的密码} 例如flag{administrator_bugku}。那么这取证的肯定是一个账号和密码,想到什么了吗。

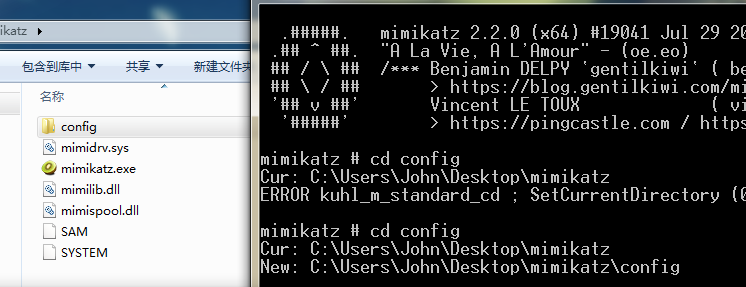

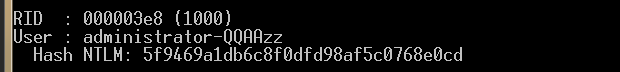

没错,我们用mimikatz工具,首先进入到该文件目录。用管理员哦

lsadump::sam /sam:SAM /system:SYSTEM 读取该该配置文件中储存的用户名和密码

然后把administrator的NTLM拿去解密,得到明文。

显然我们已经解出来了,flag{administrator-QQAAzz_forensics}

Bugku_这是一张单纯的图片

★★☆☆☆☆

给了一张如图所示:

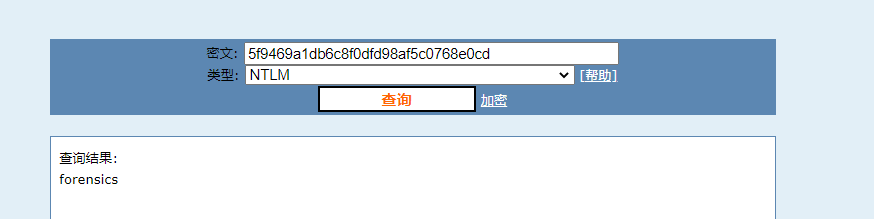

管他三七二十一,WinHex一丢,看看有没有什么发现。

这一看就是UNICODE,解一下码。

直接提交

Bugku_隐写

给了一张图片,如图。

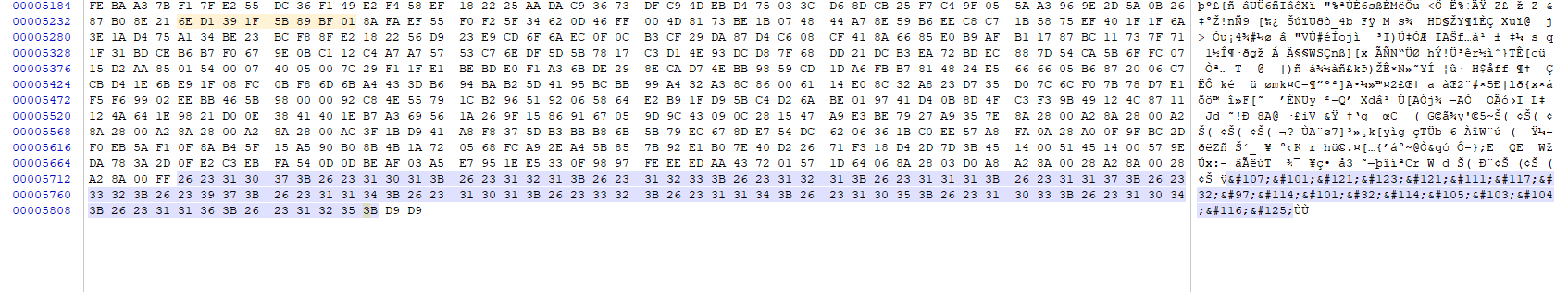

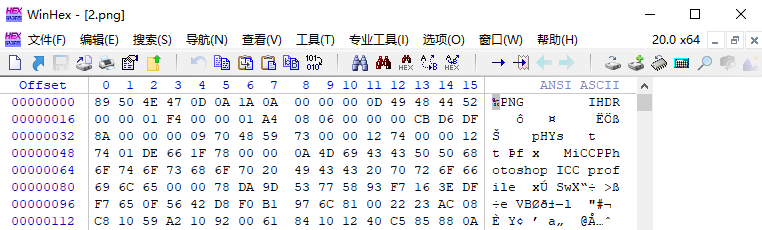

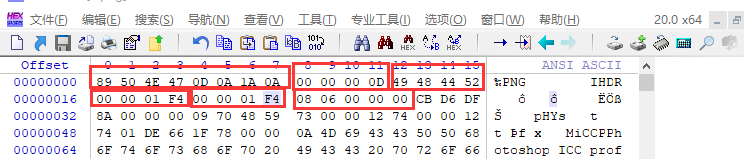

给他三七二十一,丢Winhex瞧一瞧

没有什么特别的东西

PNG的文件头格式:

(固定)八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

(固定)四个字节00 00 00 0D(即为十进制的13)代表数据块的长度为13

(固定)四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

(可变)13位数据块(IHDR)

前四个字节代表该图片的宽

后四个字节代表该图片的高

后五个字节依次为:

Bit depth、ColorType、Compression method、Filter method、Interlace method

将长和宽改为一致 01 F4

BUGKU{a1e5aSA}

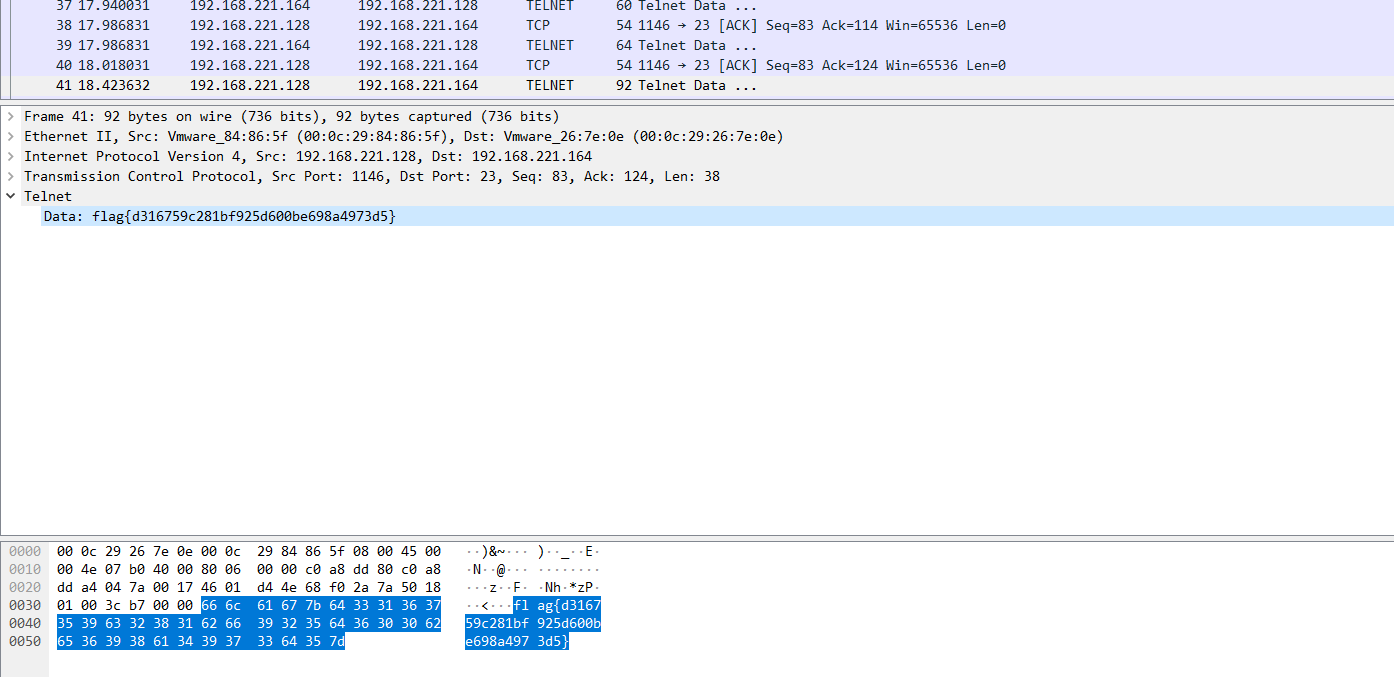

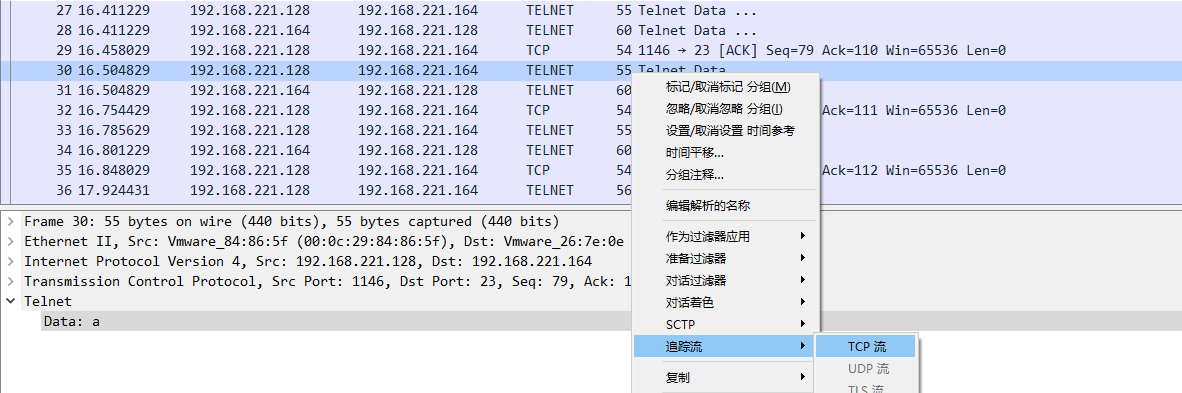

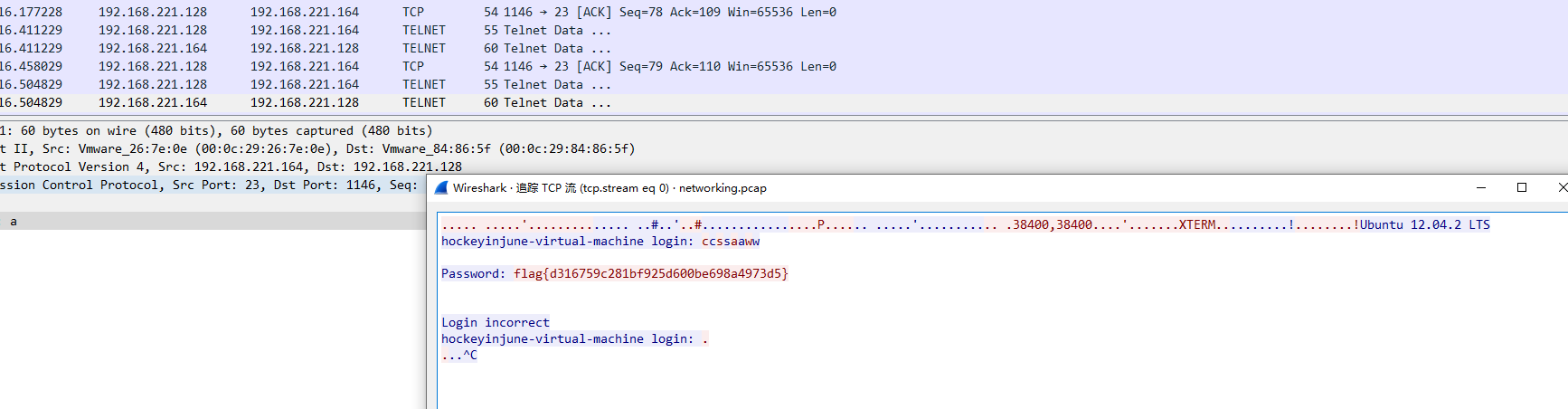

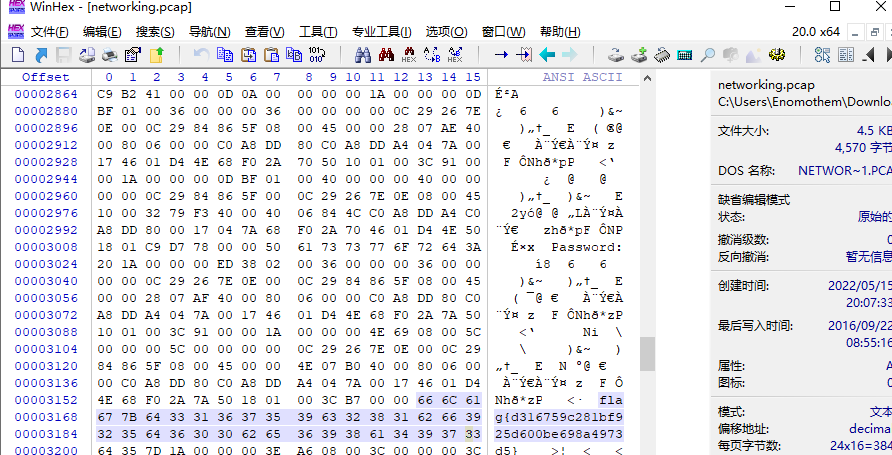

Bugku_Telnet

★★★★☆☆

给了一个文件,是pcap文件,用wireshark打开,一个一个的看,找到flag

或者右键追踪TCP流,直接找到。

效率更高了

当然,还可以选择直接丢WinHex中,或改后缀为txt搜索flag,更加高效。

这种通过数据隐藏在里面的,都可以用搜索关键词flag方法尝试。

flag{d316759c281bf925d600be698a4973d5}

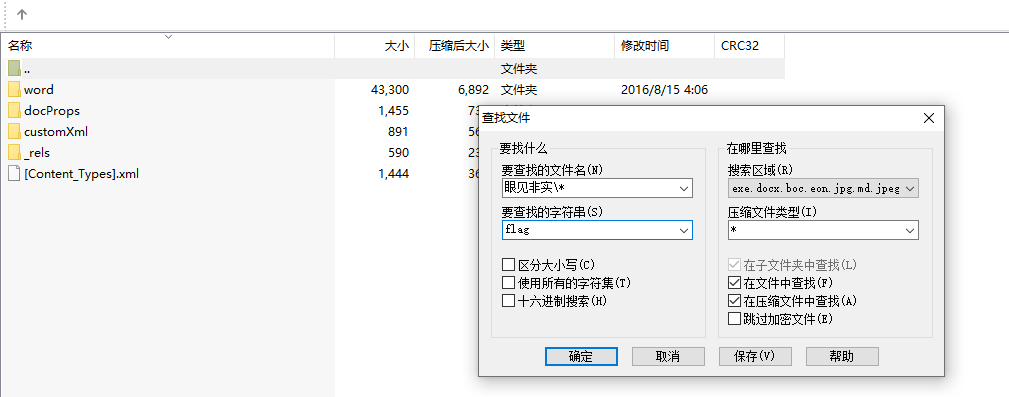

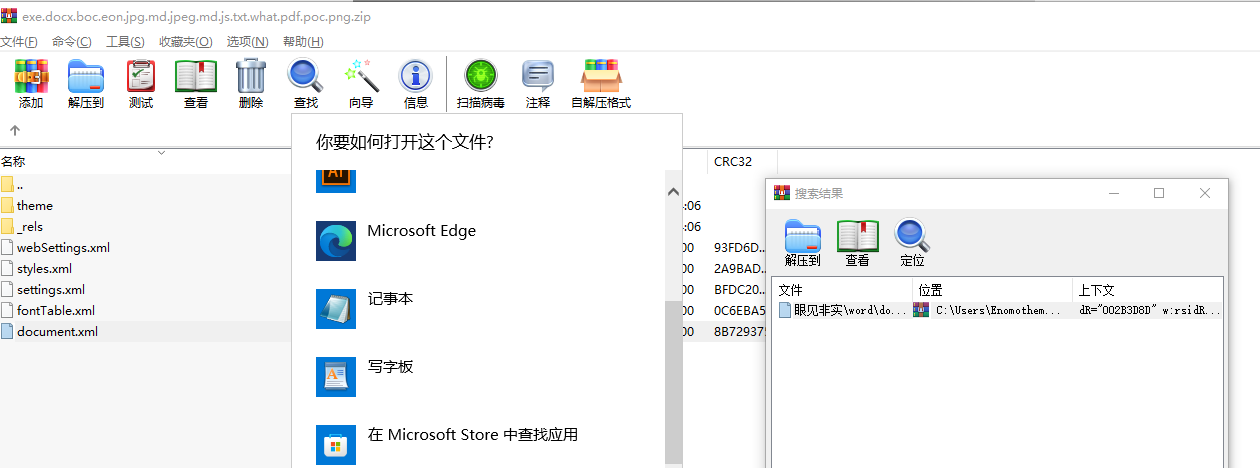

Bugku_眼见非实

★★★★★☆

得到一个眼见非实.docx,打开后报错,这并非是docx文件,丢Winhex检查检查文件头

这是ZIP Archive (zip)文件头:504B0304,把后缀改成zip,然后看看有啥东西。

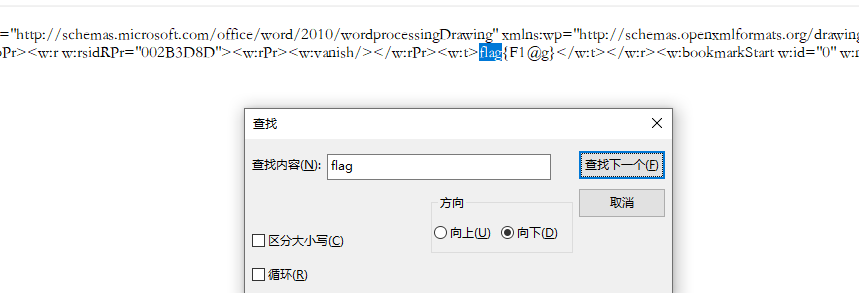

文件太多,直接用压缩工具查找关键字flag

找到一个文件xml格式的,用记事本打开就行,然后搜索flag定位一下,得到flag。

如下

flag{F1@g}

Bugku_啊哒

★★★★★★

是一个图片,常规思路,丢Winhex审阅。

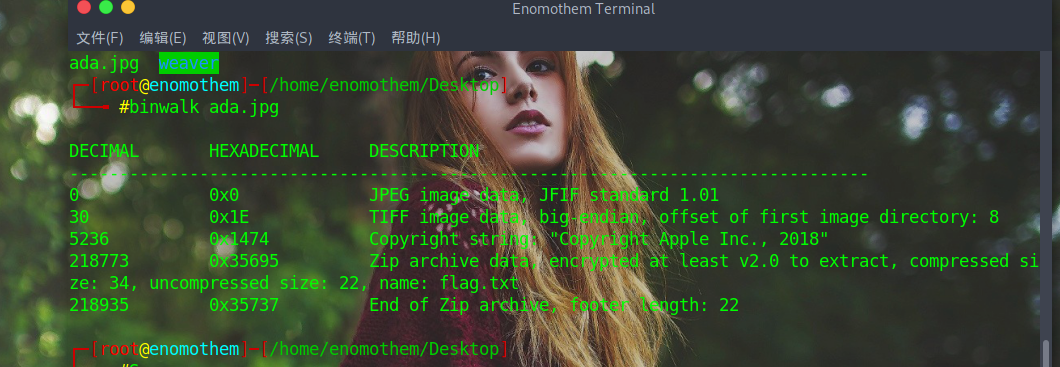

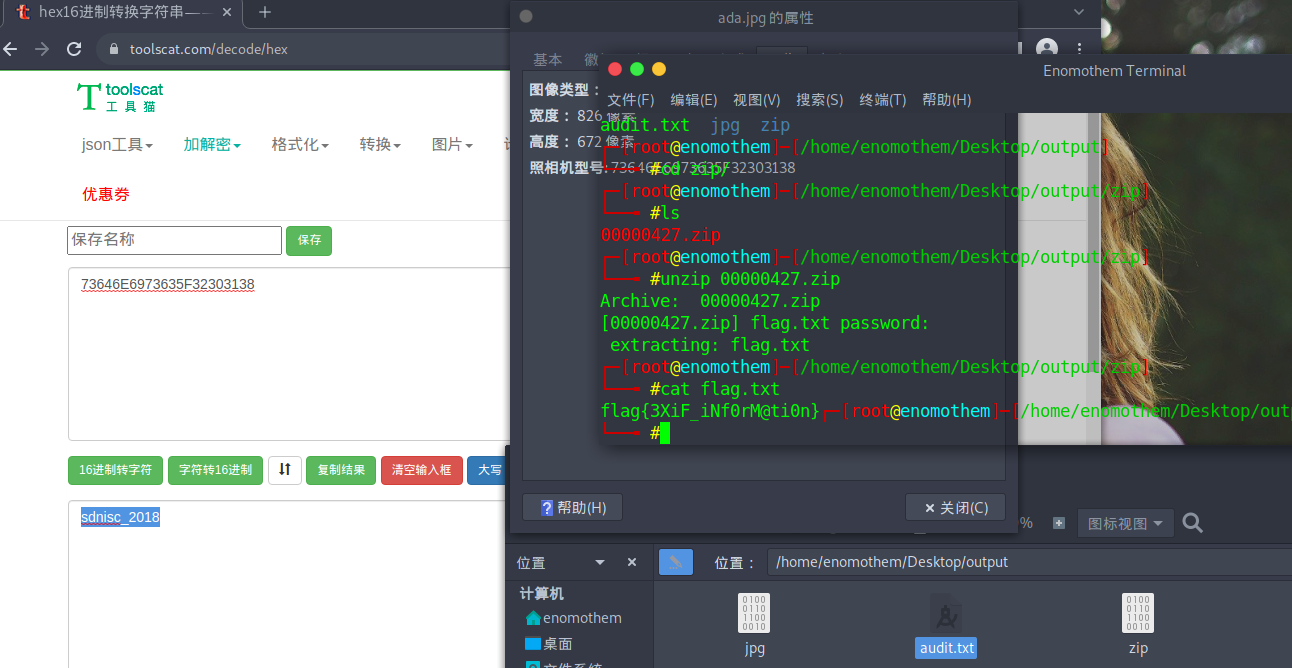

看文件头确实是jpg的,搜索一下flag,有一个flag.txt,难道隐藏了什么,我们用binwalk工具看看,分析分析。

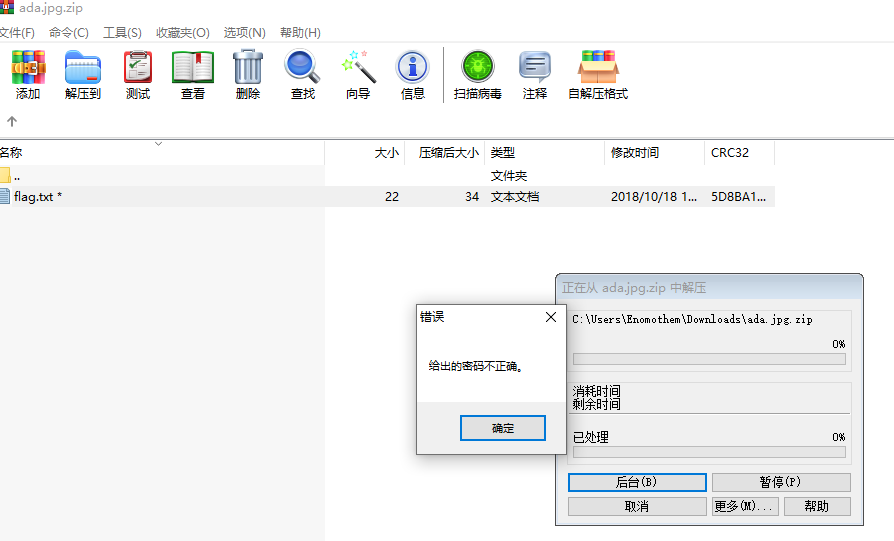

原来是ZIP文件,我们把后缀改成.zip,或者用foremost分离出来

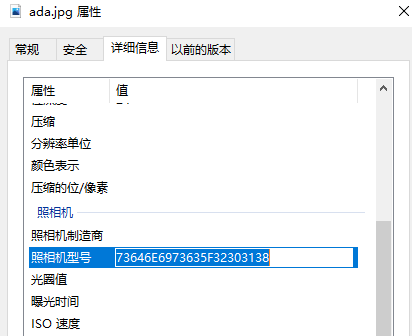

要密码,密码的套路我见多了,嘿,你是不是藏这里了

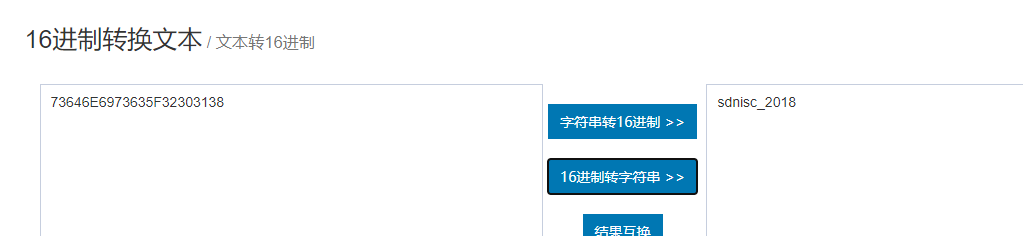

解压。哦吼,密码错误,耍我,这看起来像一个加密,

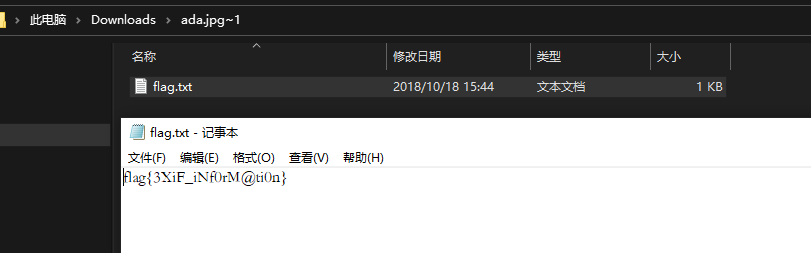

试试十六进制转文本,成功了,再去打开宝箱

得到flag{3XiF_iNf0rM@ti0n}

Linux这边也利用命令得出了答案,

提交

Cx Additions

常见的文件头

常用文件的文件头如下(16进制):

JPEG (jpg),文件头:FFD8FFE1

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

TIFF (tif),文件头:49492A00

Windows Bitmap (bmp),文件头:424DC001

CAD (dwg),文件头:41433130

Adobe Photoshop (psd),文件头:38425053

Rich Text Format (rtf),文件头:7B5C727466

XML (xml),文件头:3C3F786D6C

HTML (html),文件头:68746D6C3E

Email [thorough only] (eml),文件头:44656C69766572792D646174653A

Outlook Express (dbx),文件头:CFAD12FEC5FD746F

Outlook (pst),文件头:2142444E

MS Word/Excel (xls.or.doc),文件头:D0CF11E0

MS Access (mdb),文件头:5374616E64617264204A

WordPerfect (wpd),文件头:FF575043

Adobe Acrobat (pdf),文件头:255044462D312E

Quicken (qdf),文件头:AC9EBD8F

Windows Password (pwl),文件头:E3828596

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

Wave (wav),文件头:57415645

AVI (avi),文件头:41564920

Real Audio (ram),文件头:2E7261FD

Real Media (rm),文件头:2E524D46

MPEG (mpg),文件头:000001BA

MPEG (mpg),文件头:000001B3

Quicktime (mov),文件头:6D6F6F76

Windows Media (asf),文件头:3026B2758E66CF11

MIDI (mid),文件头:4D546864